シングルサインオン設定の過程では、シングルサインオンプロバイダ側での操作が必要になります。

このページでは、Microsoft Azure AD での手順についてご説明します。

以下の手順は、シングルサインオンの設定 の「4. シングルサインオンプロバイダでの作業」で行なってください。

Azure Active Directory を設定する

Microsoft Azure の管理画面( https://portal.azure.com/#home )にログインします。

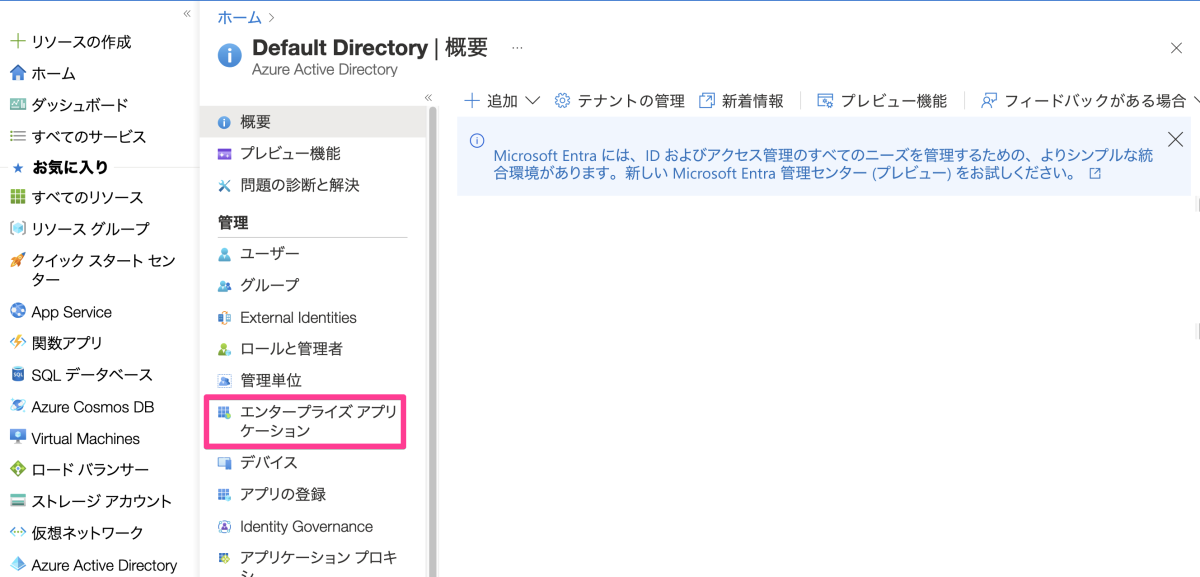

「 Azure Active Directory 」 をクリックします。

「エンタープライズアプリケーション」をクリックします。

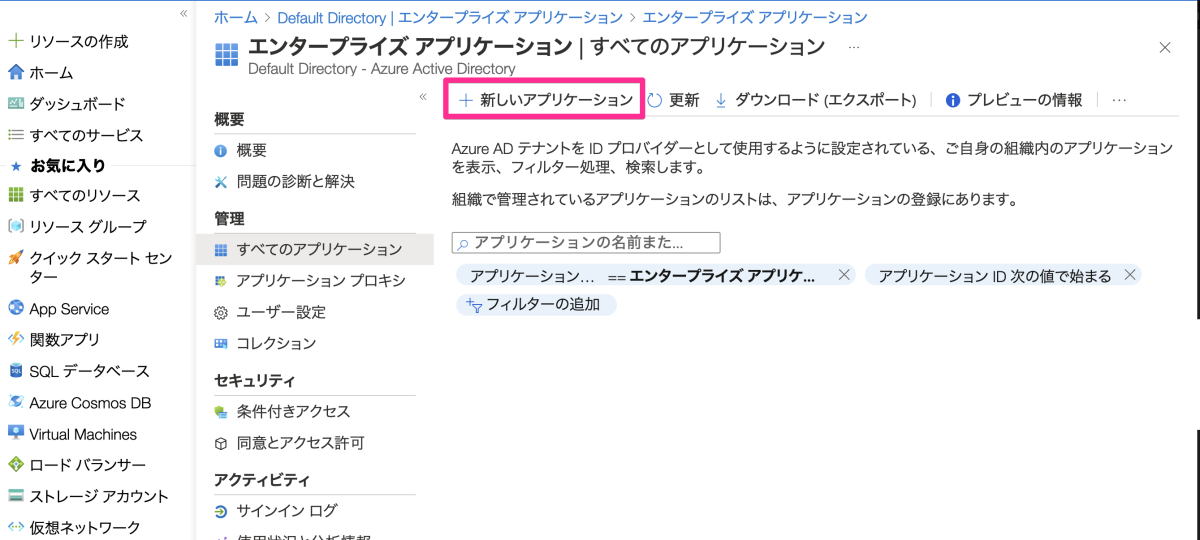

「 新しいアプリケーション」をクリックします。

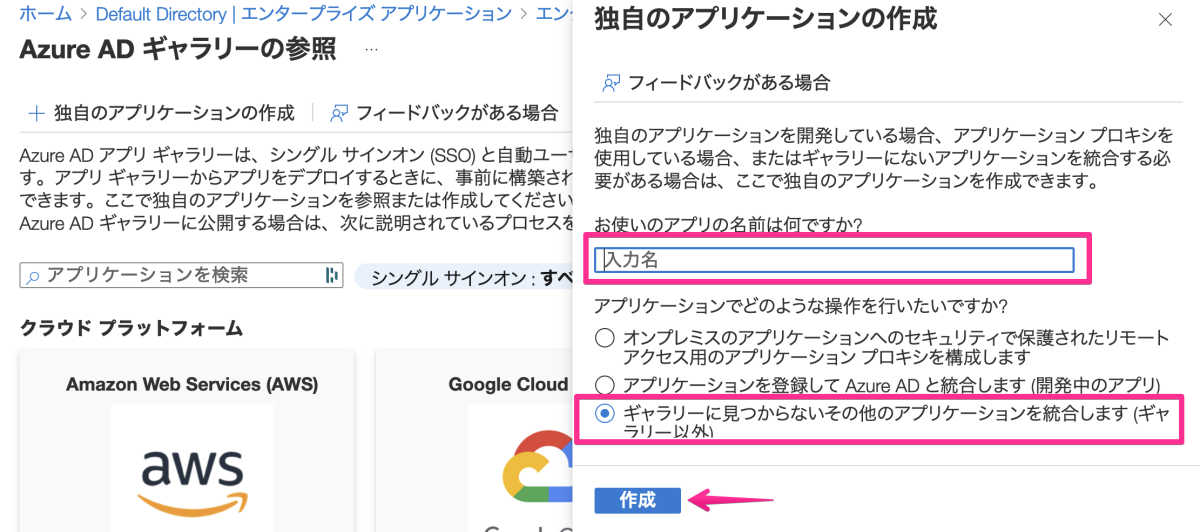

「独自のアプリケーションの作成」をクリックします。

「お使いのアプリの名前は何ですか?」の入力欄に任意の名前(例:Shifter-Azure-AD )を入力します。

「アプリケーションでどのような操作を行いたいですか?」欄で「ギャラリーに見つからないその他のアプリケーションを統合します (ギャラリー以外)」を選択し、「作成」 ボタンをクリックします。

作成が完了するまで、数十秒から一分ほどかかる場合があります。

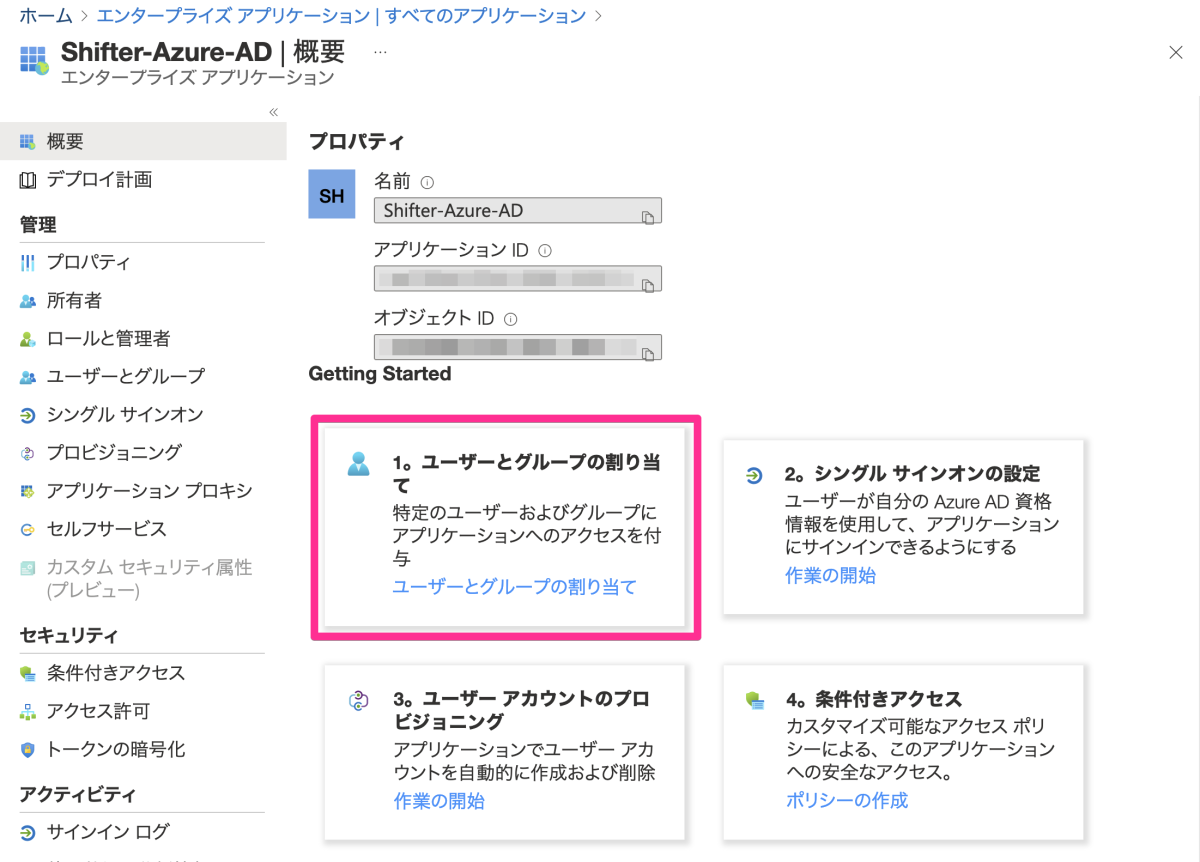

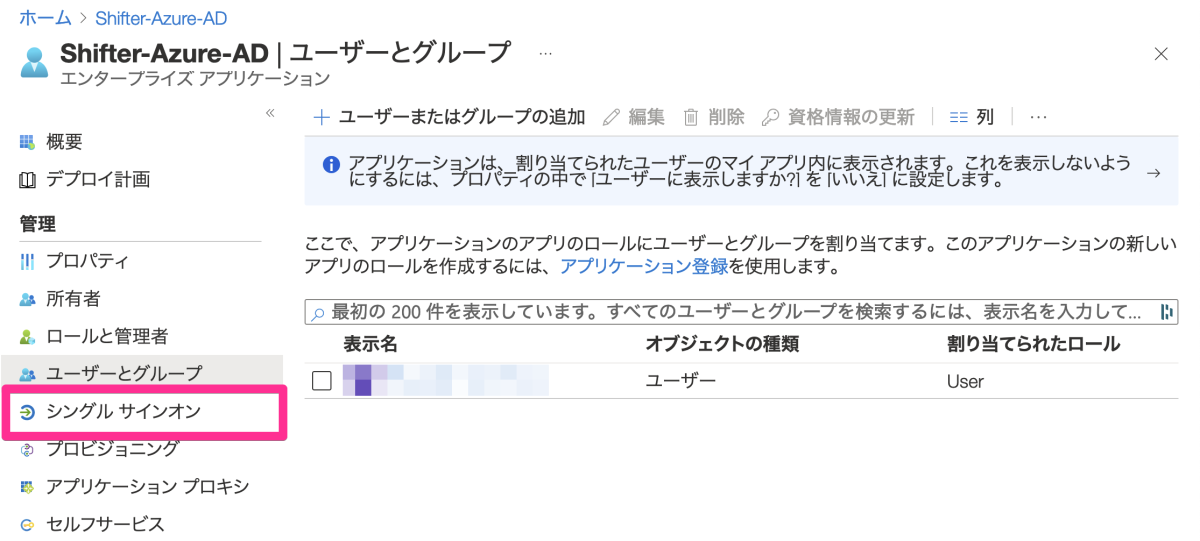

ログインさせるユーザを Azure Active Directory に追加する

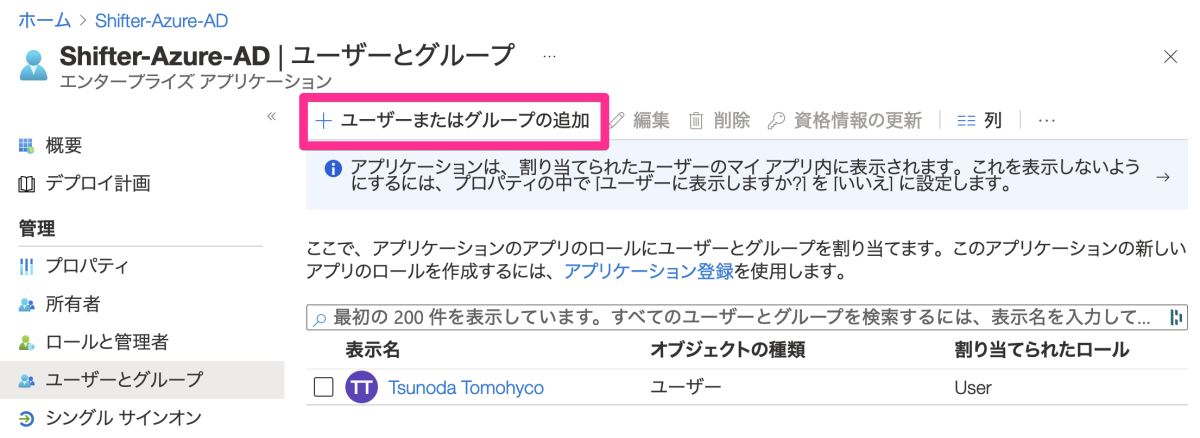

「1.ユーザーとグループの割り当て」をクリックします。

「ユーザーまたはグループの追加」をクリックします。

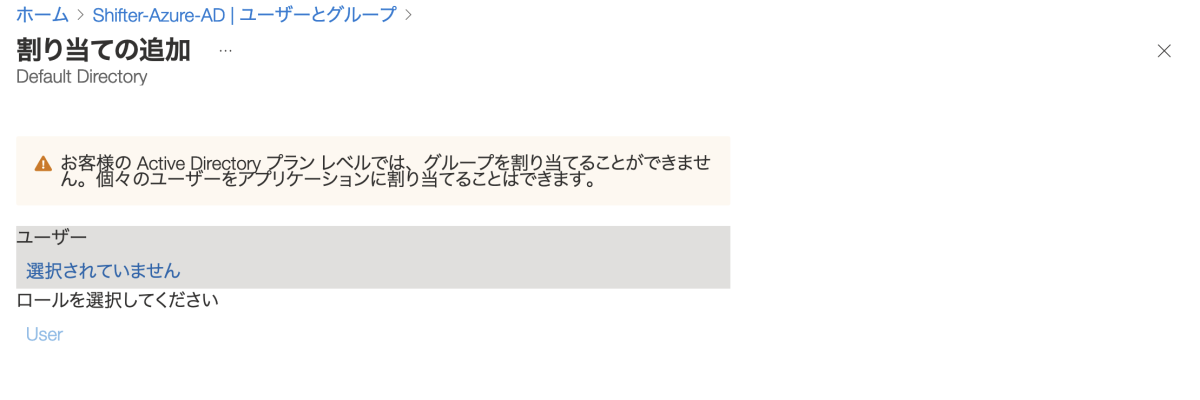

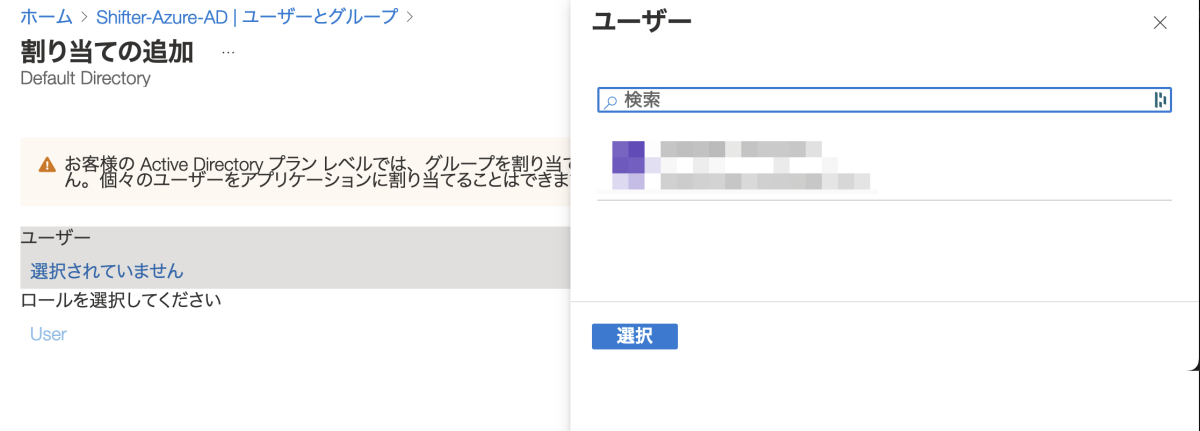

「ユーザー」をクリックします。

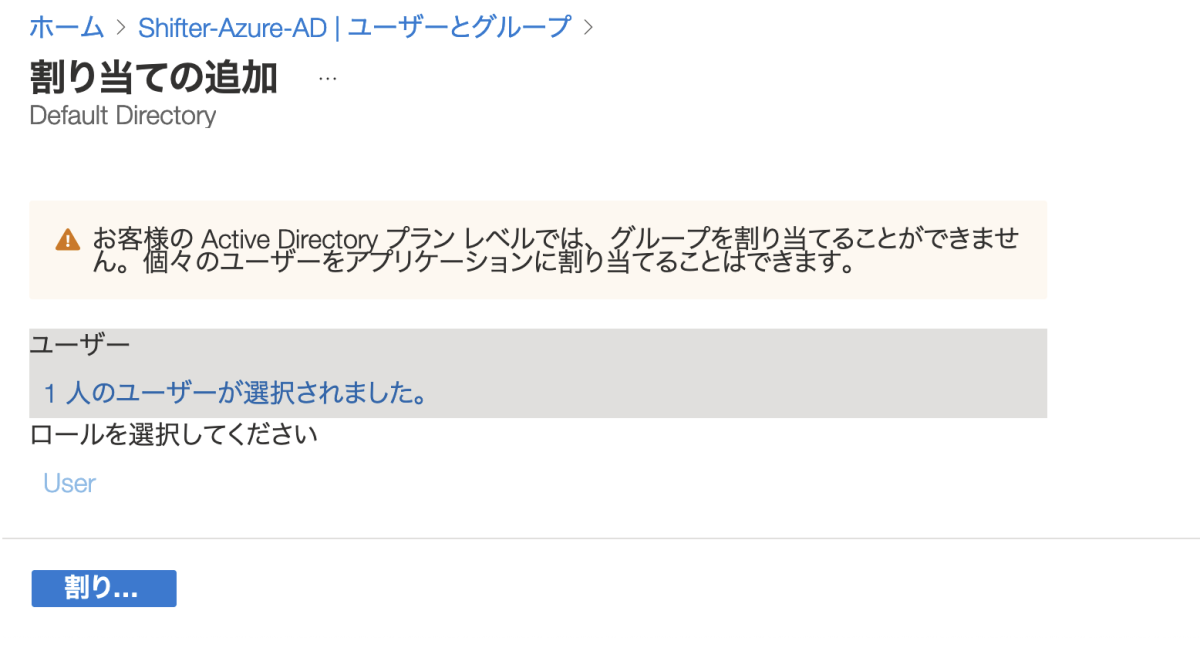

登録するユーザを選択し、「選択」ボタンをクリックします。

「割り当てる」ボタンをクリックします。

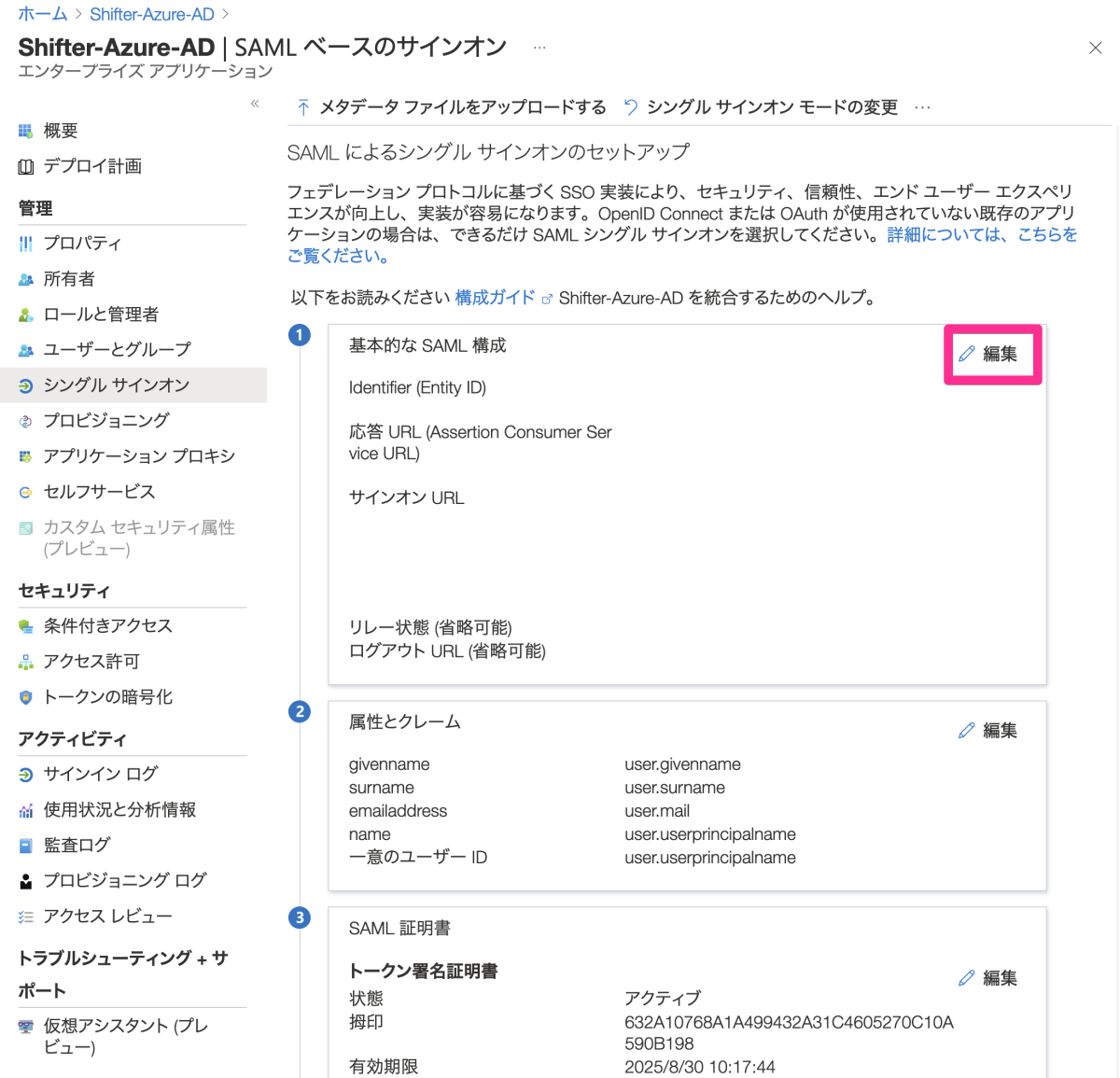

SAML によるシングル サインオンのセットアップ

「シングルサインオン」をクリックします。

「基本的な SAML 構成」の「編集」をクリックします。

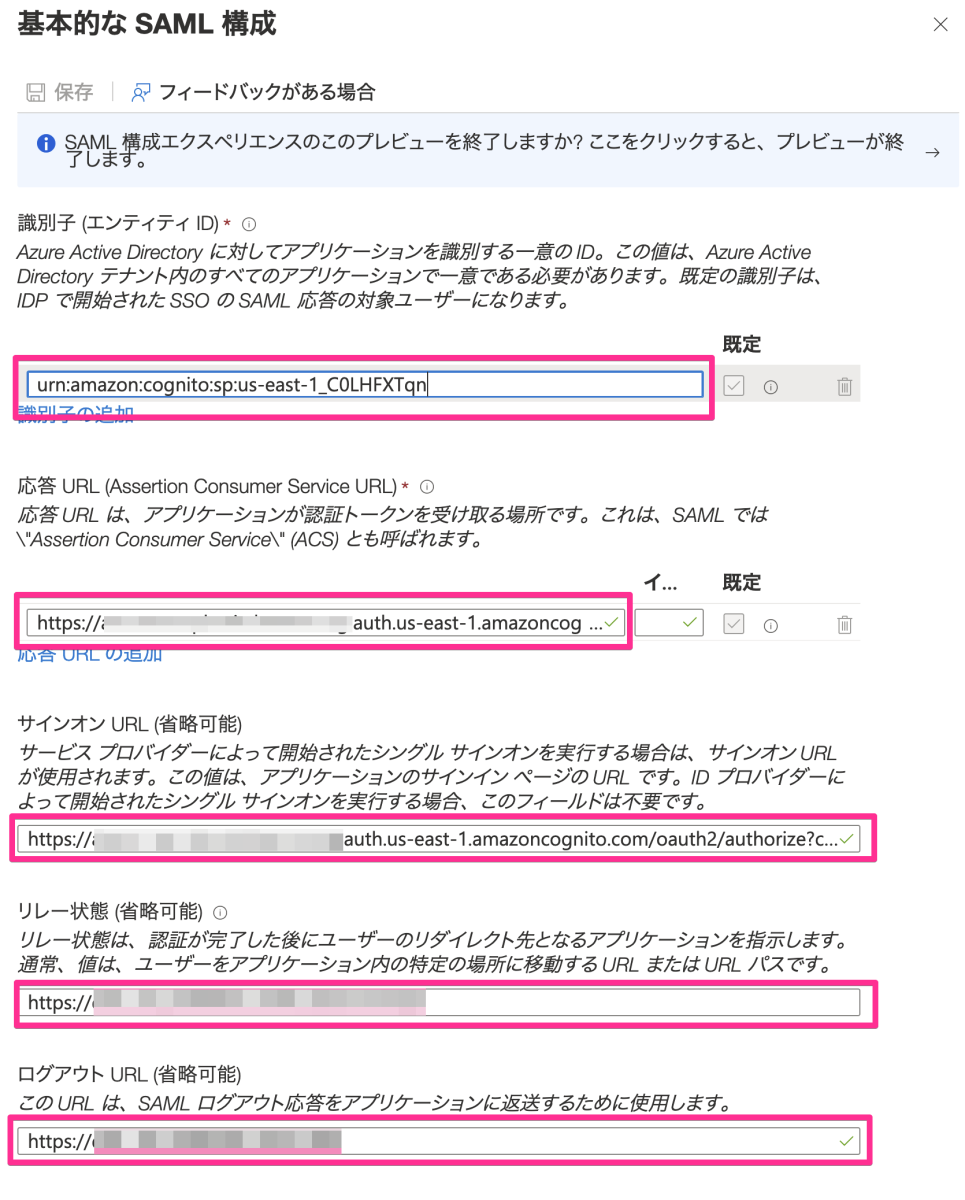

各入力項目を以下のように設定します。

- 識別子 (エンティティ ID): Shifter ダッシュボードのオーディエンス (urn:amazon:cognito から始まる値) の値

- 応答 URL (Assertion Consumer Service URL): Shifter ダッシュボードのコールバック URL (https:// から始まる値)

- サインオン URL (省略可能): Shifter ダッシュボードのログイン URL (https:// から始まる値)

- リレー状態 (省略可能): https://go.getshifter.io

- ログアウト URL (省略可能): https://go.getshifter.io

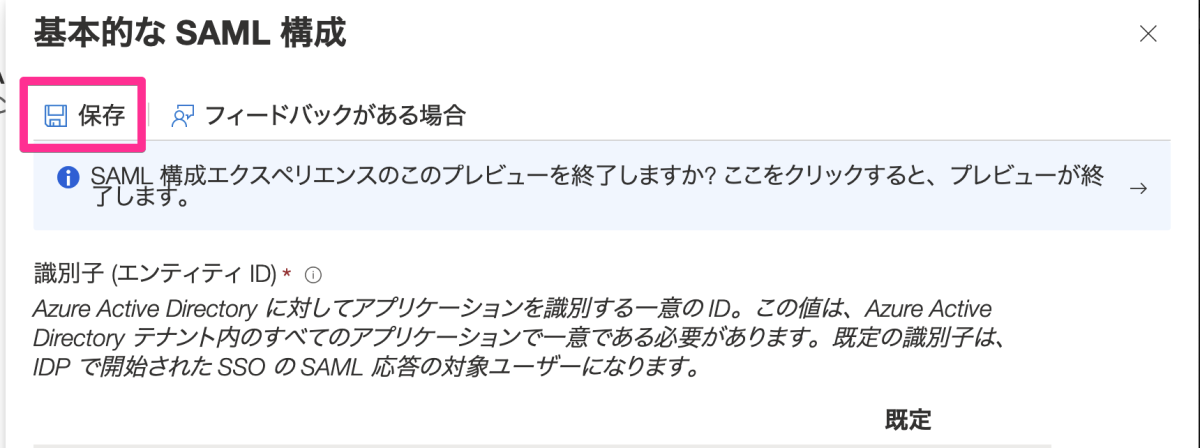

「保存」をクリックします。

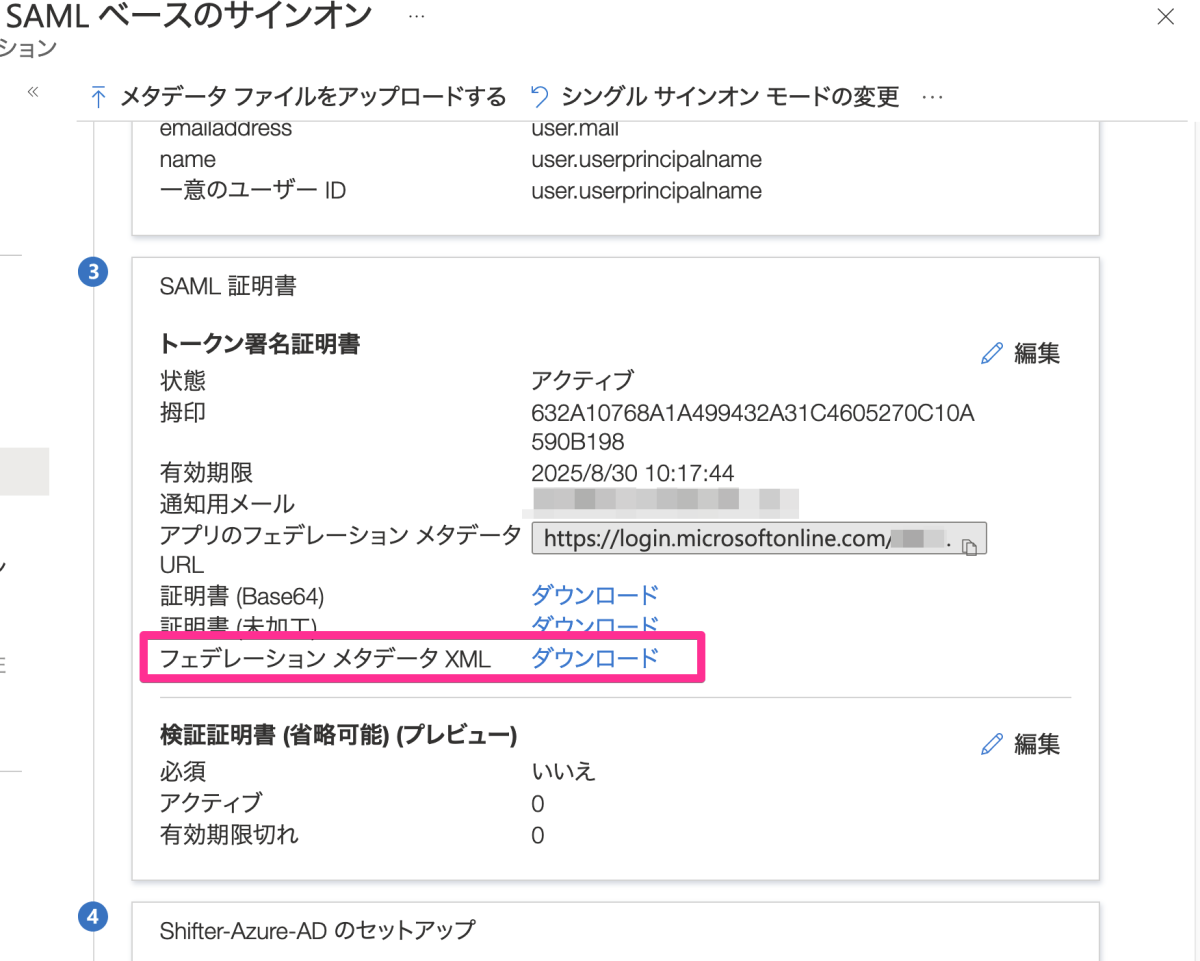

「 SAML 証明書」にある「フェデレーションメタデータXML」をダウンロードします。

登録ユーザに関する設定

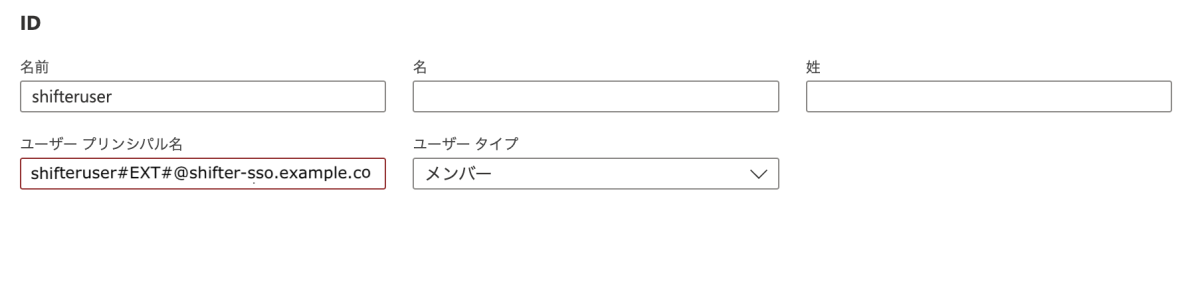

登録ユーザのプロファイルにある、「ユーザープリンシパル名」の入力欄に#EXT# が含まれてる場合はこれを削除します。手順は以下の通りです。

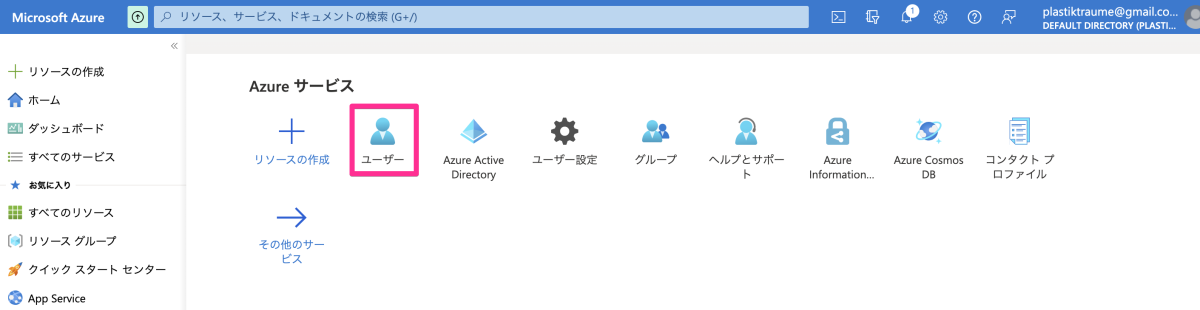

「ユーザー」 をクリックします。

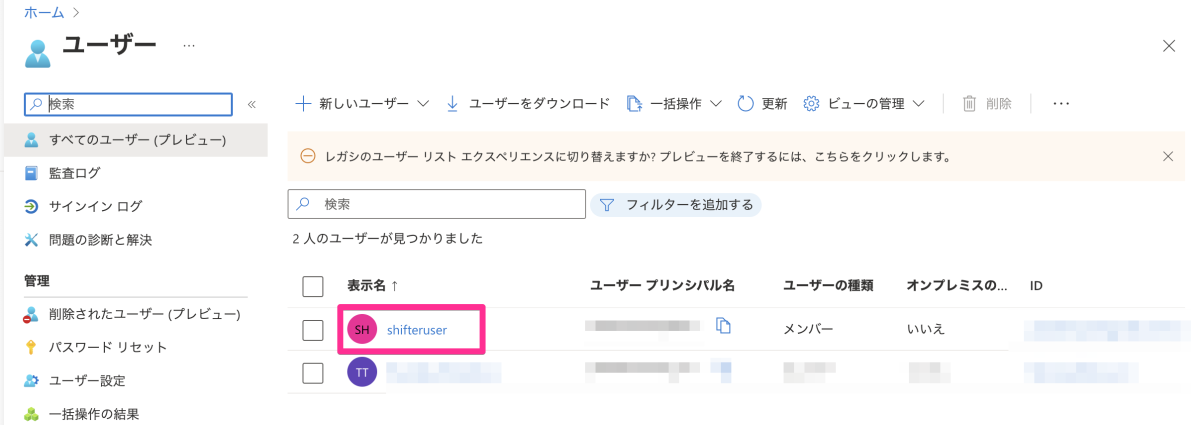

対象ユーザーをクリックします。

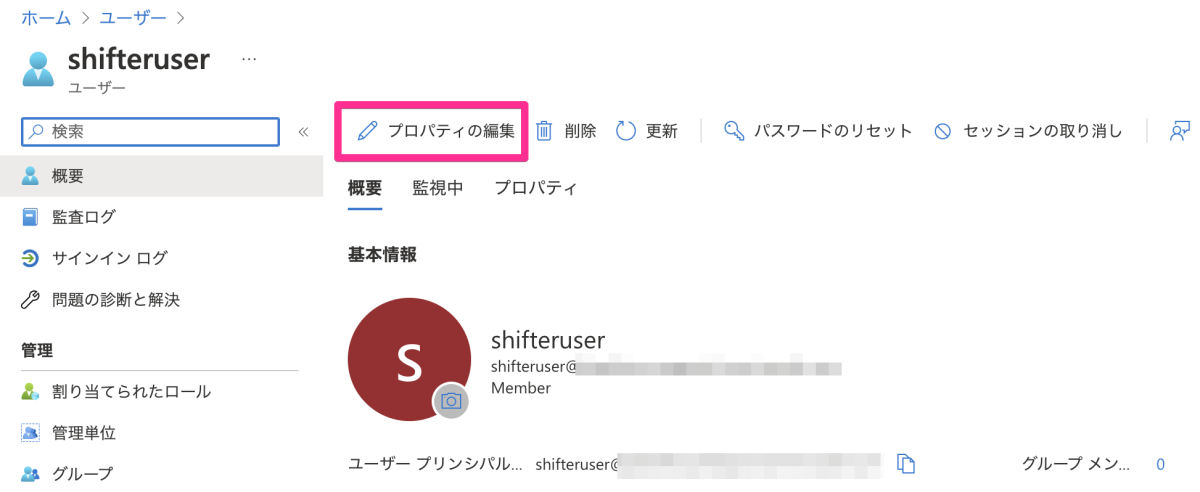

「プロパティの編集」をクリックします。

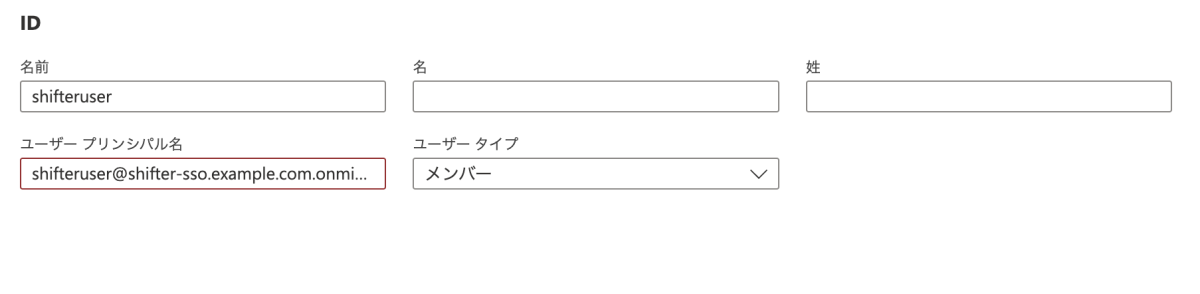

「ユーザープリンシパル名」の入力欄に設定された#EXT# を削除します。

削除前

削除後

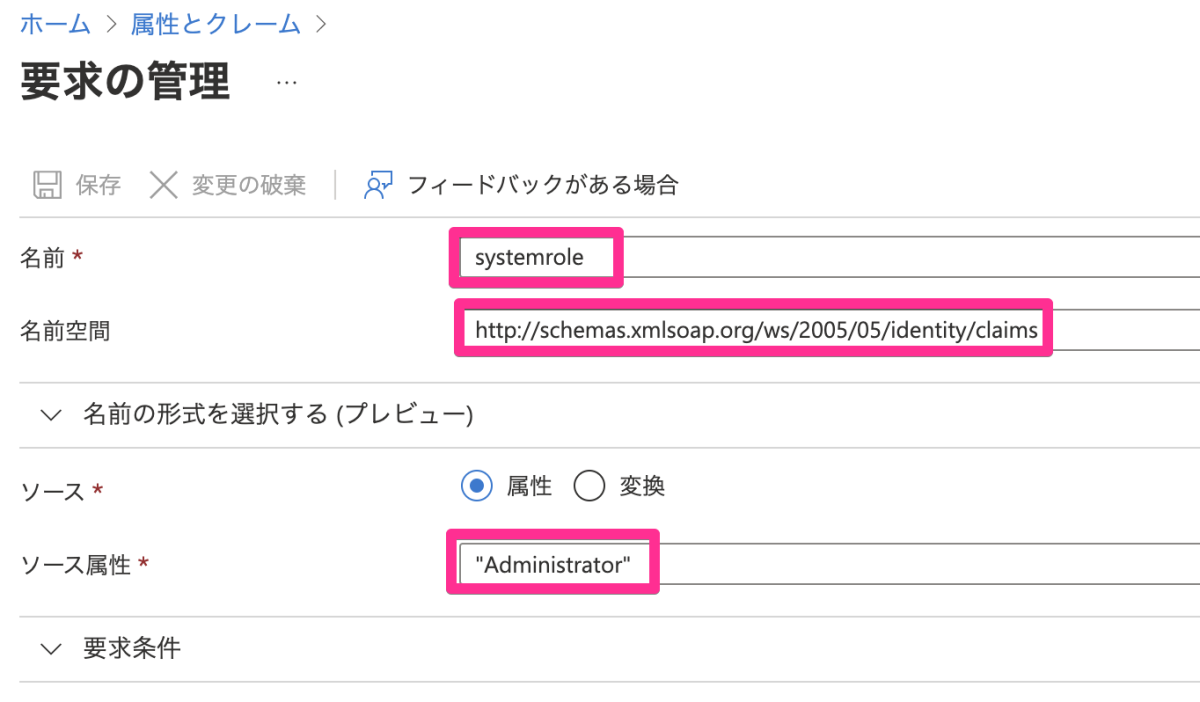

[オプション] 登録ユーザに特定の role (administrator, editor, contributor) を指定する

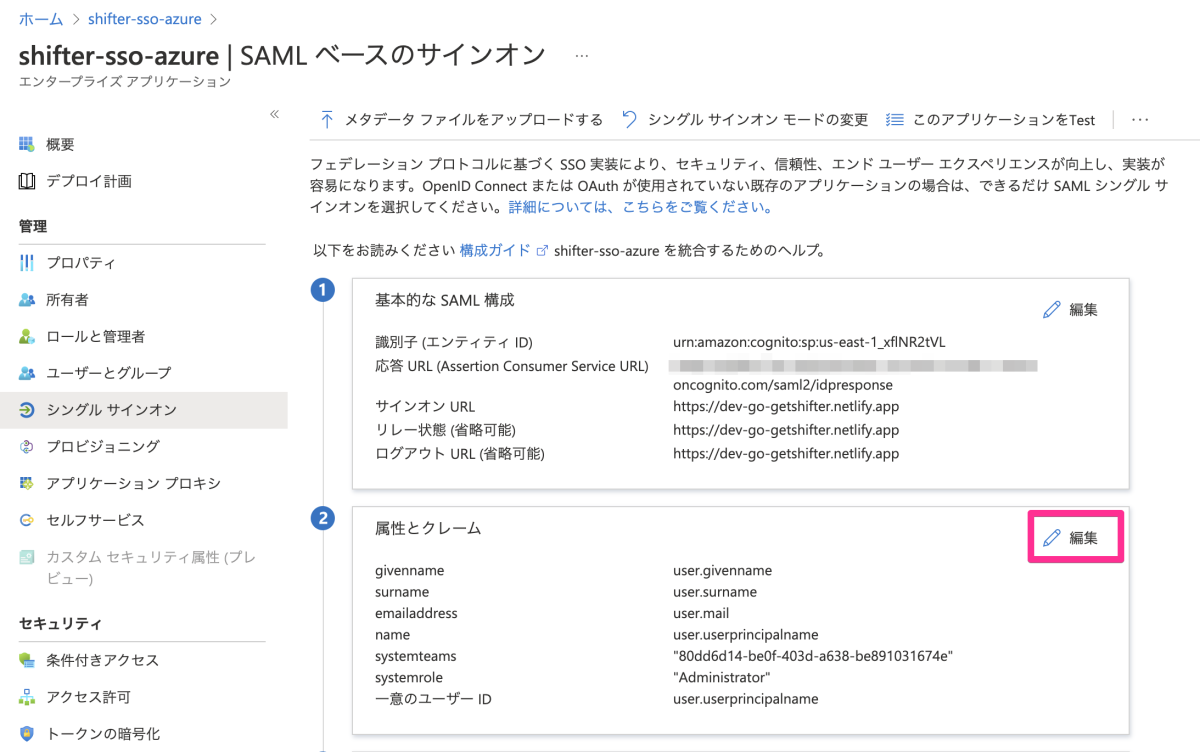

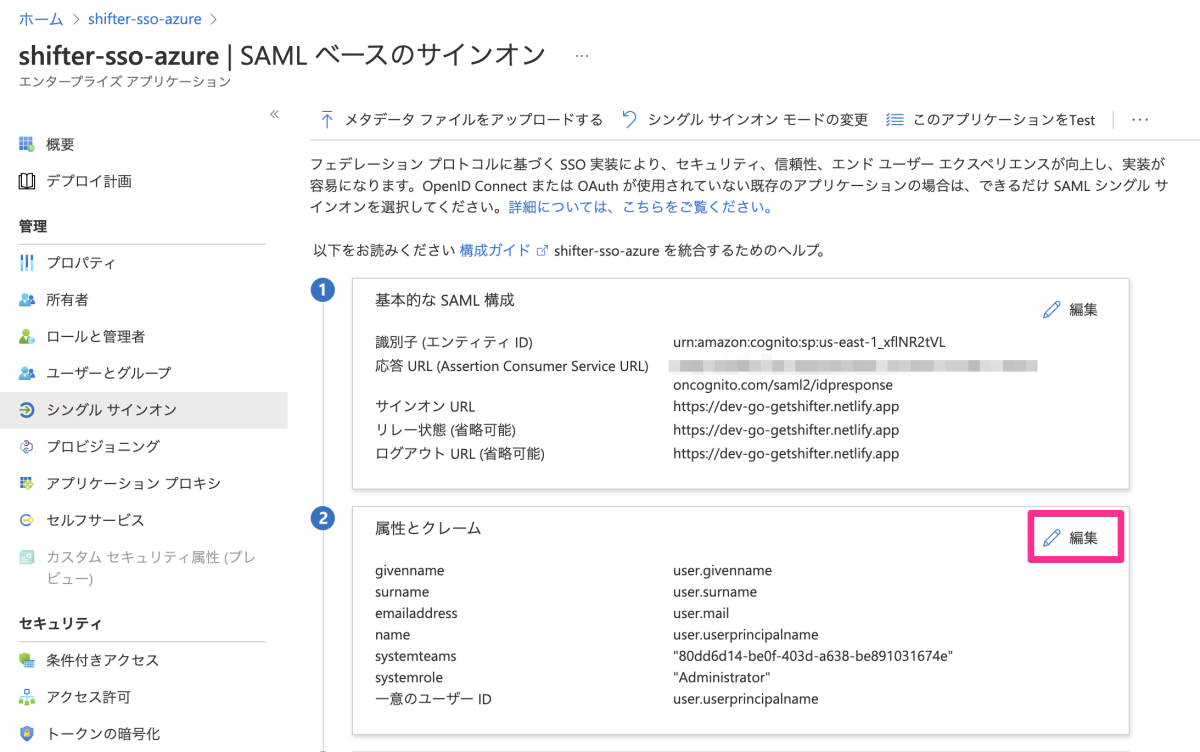

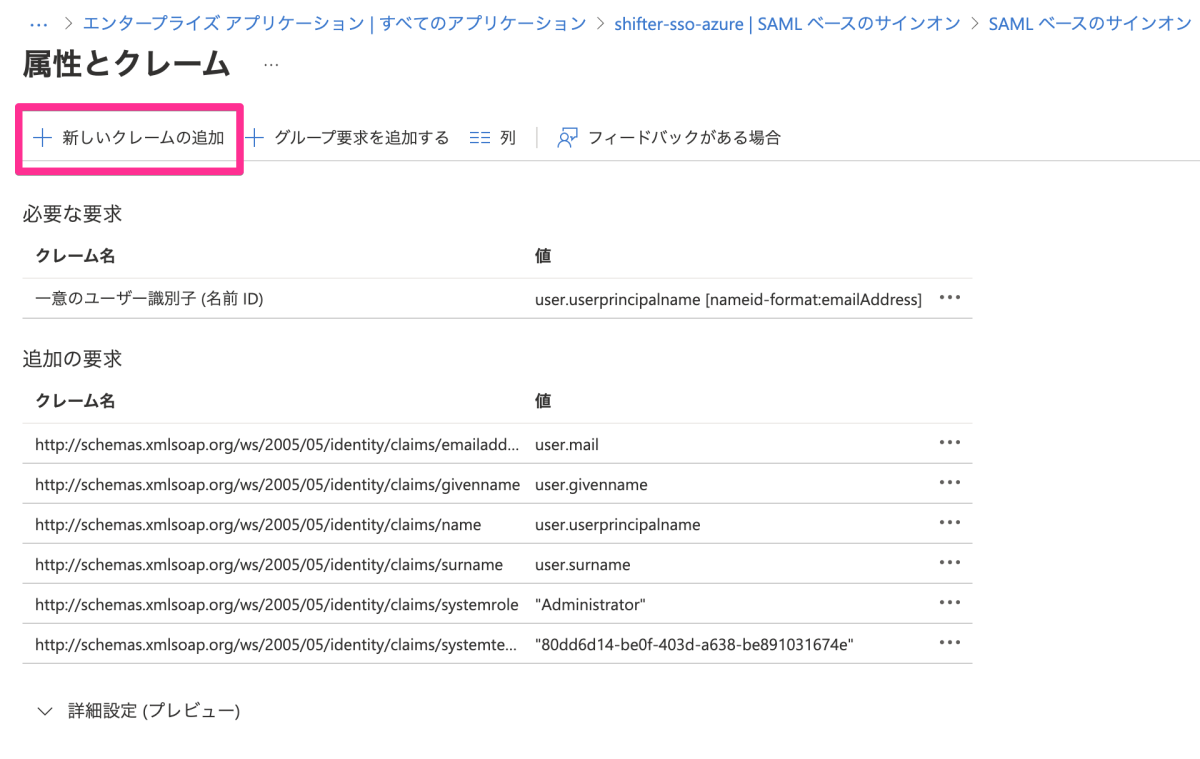

「属性とクレーム」の「編集」 をクリックします。

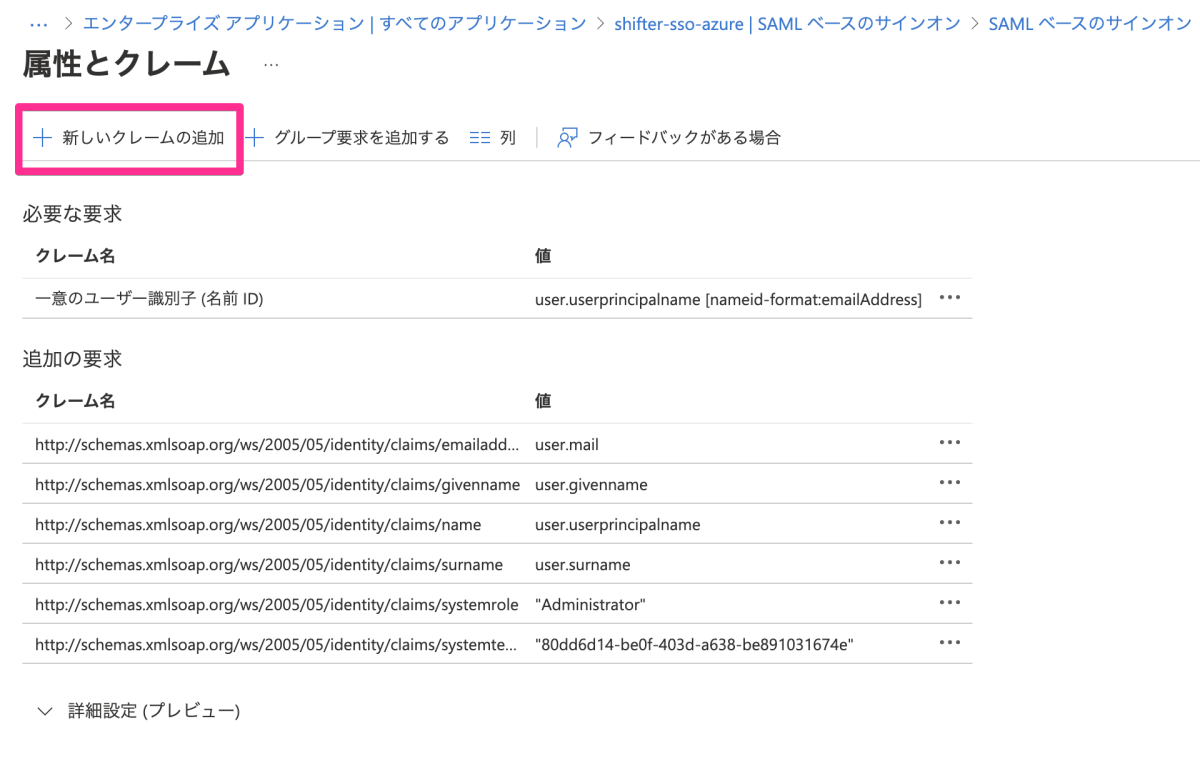

「新しいクレームの追加」 をクリックします。

以下の項目を設定します。

- 名前: systemrole

- 名前空間: http://schemas.xmlsoap.org/ws/2005/05/identity/claims

- ソース: 属性

- ゾース属性: Administrator, Editor, Contributor のうちいずれかを設定する

設定を保存します。

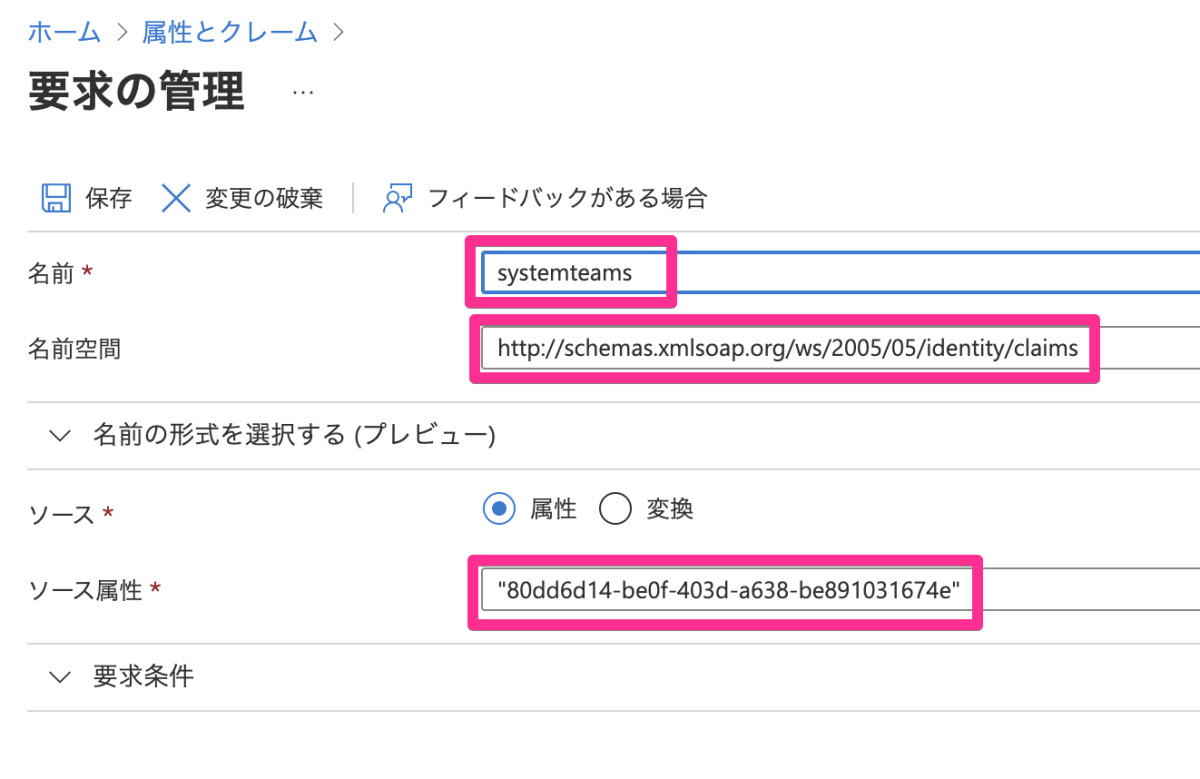

[オプション] 登録ユーザの所属チームを指定する

「属性とクレーム」の「編集」 をクリックします。

「新しいクレームの追加」 をクリックします。

以下の項目を設定します。

- 名前: systemteam

- 名前空間: http://schemas.xmlsoap.org/ws/2005/05/identity/claims

- ソース: 属性

- ゾース属性: Team ID を入力する。複数ある場合はカンマで区切る。

設定を保存します。

Microsoft Azure 側での操作は以上です。

引き続き、シングルサインオンの設定の「5. Shifter ダッシュボードでの操作」以降の作業を行なってください。